Das Konzept des Trusted Computing besteht in der Entwicklung und Förderung von Technologien zum Schutz vor Bedrohungen durch böswillige Akteure, ohne die Rechte der Endnutzer zu verletzen. Erreicht wird dies durch Hardwareverbesserungen und entsprechende Softwareänderungen.

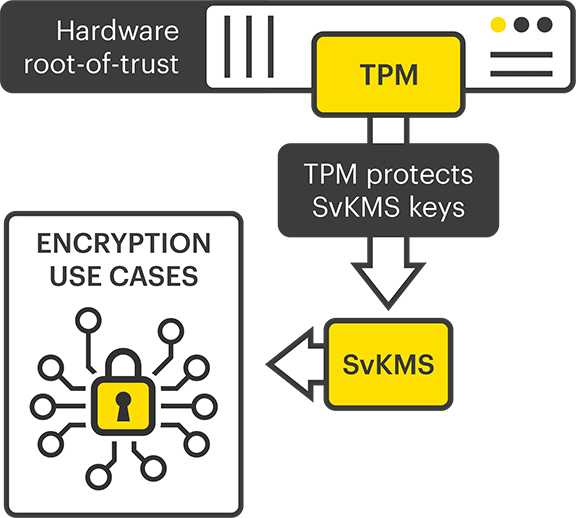

StorMagic arbeitet auf dieses Ziel hin, indem wir sicherstellen, dass unsere SvKMS-Software die vereinbarten Standards für Trusted Computing umfasst und mit ihnen kompatibel ist. Die erste dieser Entwicklungen ist die Gewährleistung der Kompatibilität von SvKMS mit vertrauenswürdigen Plattformmodulen (TPMs)

StorMagic arbeitet auf dieses Ziel hin, indem wir sicherstellen, dass unsere SvKMS-Software die vereinbarten Standards für Trusted Computing umfasst und mit ihnen kompatibel ist. Die erste dieser Entwicklungen ist die Gewährleistung der Kompatibilität von SvKMS mit vertrauenswürdigen Plattformmodulen (TPMs)

Trusted Platform Modules bieten erweiterte Datensicherheit

Die TPM-Spezifikation wurde von der Trusted Computing Group (TCG) erstellt. StorMagic SvKMS bietet Root-of-Trust-Schlüsselschutz durch Unterstützung des Trusted Platform Module 2.0-Standards. Das TPM fungiert als Root-of-Trust, bei dem ein Standardschlüssel (Key Encryption Key, KEK) in einen Datenverschlüsselungsschlüssel (Data Encryption Key, DEK) verpackt wird. Der DEK wird dann im TPM gespeichert, und die Schlüsselschutzfunktion wird über die SvKMS-Benutzeroberfläche gesteuert.

Durch den Einsatz von TPMs können Unternehmen darauf vertrauen, dass ihre Daten sicher sind, da ihre Schlüssel in einer vertrauenswürdigen Umgebung – dem TPM selbst – geschützt sind. Wenn ein Benutzer eine Information verschlüsseln oder entschlüsseln möchte, werden die Daten durch den TPM-Root-Schlüssel über eine Kette von Schlüsselumschlägen geschützt.

Was ist ein vertrauenswürdiges Plattformmodul?

Ein TPM-Chip ist ein sicherer Krypto-Prozessor, der speziell für die Durchführung kryptografischer Operationen direkt in der CPU entwickelt wurde. TPMs sind in den meisten Servern zu finden. Als Hardware-Root-of-Trust haben sie eindeutige Vorteile und können gegen Angriffe robust und manipulationssicher gemacht werden. Die Kombination von Software und Hardware kann Root-Geheimnisse besser schützen als Software allein. Daher gewährleistet die in StorMagic SvKMS enthaltene TPM-Unterstützung, dass Unternehmen eine Trusted-Computing-Strategie sicher umsetzen und die Daten in der Anwendung schützen können.