Was ist BYOK?

Viele Datensicherheitsexperten sind der Meinung, dass Verschlüsselung die beste Technologie ist, um Daten vor Verstößen zu schützen. Unternehmen, die sich dafür entscheiden, ihre Daten in die Cloud zu verlagern, sehen sich jedoch häufig mit einem Dilemma konfrontiert, wenn es um die Verschlüsselung geht: Ihr Cloud-Service-Provider (CSP) hat Zugriff auf ihre Encryption-Keys und damit letztlich auch auf ihre Daten. Für stark regulierte Branchen und Unternehmen, die sensible Daten speichern, kann dies beunruhigend sein und sogar gegen Compliance-Vorschriften verstoßen.

Bring Your Own Key (BYOK), auch Customer Supplied Encryption Keys (CSEK) genannt, ist ein Modell des Encryption Key-Managements, das es Kunden ermöglicht, die volle Kontrolle über ihre Verschlüsselungsschlüssel zu übernehmen, wenn sie Daten in der Cloud speichern. Sie können ihre eigene Software für das Encryption Key-Management verwenden, um ihre verschlüsselten Schlüssel außerhalb der Cloud zu speichern, anstatt in der Cloud, zusammen mit ihren Daten. Es ermöglicht die Trennung von Schloss (d.h. der Verschlüsselung, die der CSP bereitstellt) und Schlüssel (d.h. dem digitalen Encryption-Keys, den Sie lokal speichern möchten). Diese Trennung von Schloss und Schlüssel gilt als Best Practice, wenn es um die Sicherung von Daten durch Verschlüsselung geht.

Wie funktioniert BYOK?

Die Speicherung von Daten in der Cloud bietet zwar viele Vorteile, doch eines der Hauptprobleme für Unternehmen ist die Sicherheit. Sobald ihre Daten in der Cloud gespeichert sind, haben sie keine Kontrolle mehr darüber. Die in der Cloud gespeicherten Daten befinden sich physisch beim Cloud Service Provider (CSP) und nicht bei dem Unternehmen, dem sie gehören.

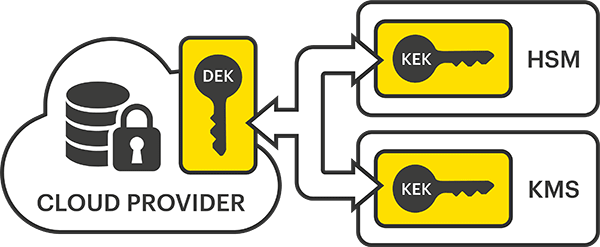

Das BYOK-Konzept ermöglicht es einer Organisation, die Kontrolle über die Schlüssel zu ihren verschlüsselten Daten zu behalten, und zwar völlig unabhängig von dem/den Cloud-Anbieter(n), die sie zum Speichern ihrer Daten verwenden. Um dies zu erreichen, muss das Unternehmen einen Dritten mit der Generierung von Schlüsseln beauftragen, die die Daten-Encryption-Keys (DEKs) verschlüsseln, die vom eigenen Key-Management des CSP erzeugt werden. Ein Schlüssel, der von einem Dritten generiert und zur Verschlüsselung des DEK eines CSP verwendet wird, wird als Key Encryption Key (KEK) bezeichnet.

Der KEK „umhüllt“ den DEK und stellt sicher, dass nur die Organisation, die die Kontrolle und das Eigentum über den KEK behält, den DEK entschlüsseln und somit auf die im CSP gespeicherten Daten zugreifen kann. Dieses Verfahren wird manchmal auch als „Key Wrapping“ bezeichnet.

Die Organisation hat in der Regel zwei Möglichkeiten, wenn sie einen Dritten mit der Erstellung von KEKs und der Schlüsselumhüllung beauftragen möchte. Erstens Hardware-Sicherheitsmodule (HSMs) – spezielle Hardware, die sehr sicher, aber auch teuer ist und möglicherweise weitere Technologie erfordert, um eine Verbindung zur Cloud herzustellen. Die zweite Möglichkeit ist die Verwendung eines softwarebasierten Key-Management-Systems (KMS), das auf regulären Servern installiert wird. Die Vorteile eines softwarebasierten KMS liegen in der größeren Flexibilität, der einfacheren Verwaltung und den allgemein niedrigeren Kosten.

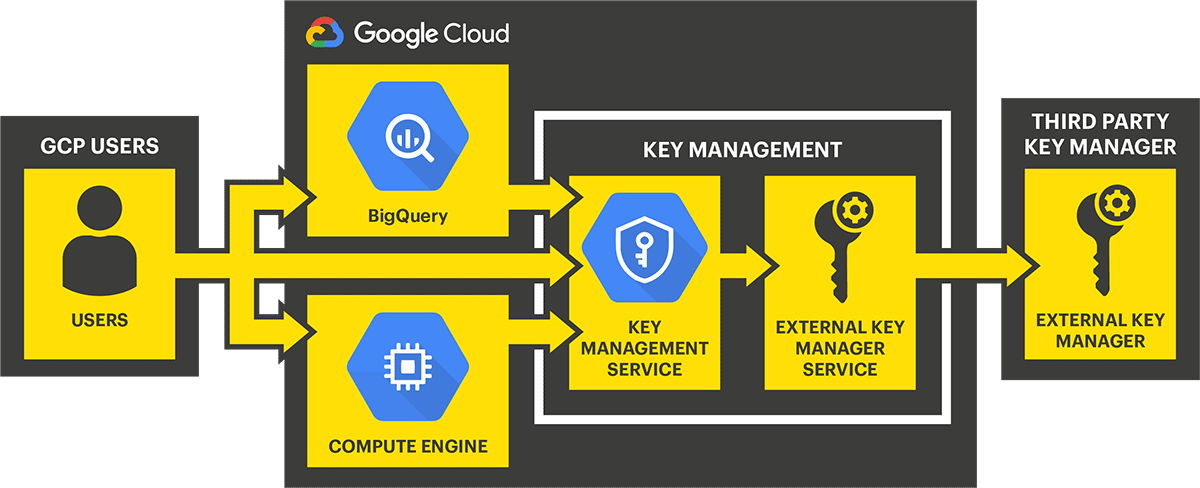

CSPs fangen an, die Bedenken zu verstehen und zu berücksichtigen, dass wichtige Materialien in der Cloud gespeichert werden. Um dieses Problem zu lösen, wurden den BYOK-Systemen zusätzliche externe Schichten hinzugefügt, um das Key-Management innerhalb der Schnittstelle des CSP zu ermöglichen, ohne dass der CSP die Schlüssel jemals selbst speichert oder kontrolliert. Ein Beispiel dafür ist das Google Cloud External Key-Management (EKM) Programm. Mit diesem Programm können Benutzer den Zugriff auf ihre extern verwalteten Schlüssel verwalten, unabhängig davon, ob die Daten, die sie schützen, in der Cloud oder vor Ort gespeichert sind.

Was sind die Vorteile von BYOK?

Die Implementierung eines BYOK-Modells für das Encryption Key-Management bietet Unternehmen mehrere Vorteile, darunter:

Kontrolle

Eines der Hauptanliegen von Unternehmen, die Daten in der Cloud speichern, ist die Sicherheit. Sobald ihre Daten in der Cloud sind, haben sie keine Kontrolle mehr darüber. BYOK ermöglicht es Unternehmen, die Kontrolle über ihre Daten zurückzugewinnen. Es ermöglicht die Trennung von Schloss und Schlüssel, indem es dem Unternehmen die Möglichkeit gibt, seine eigene Software für das Encryption Key-Management zu verwenden, um seine verschlüsselten Schlüssel außerhalb der Cloud zu speichern. Dies gibt Unternehmen die Gewissheit, dass sie die einzigen sind, die auf ihre sensiblen Daten zugreifen können. Es gibt ihnen auch die Möglichkeit, Encryption-Keys von bestimmten Personen und Prozessen zu sperren, die keinen Zugriff mehr haben sollten.

Einfaches Management

Die Verwaltung von Hunderten bis Tausenden von Encryption-Keys auf mehreren verschiedenen Plattformen (d.h. Rechenzentrum, Cloud, Multi-Cloud) kann komplex und überwältigend sein. Durch die Implementierung eines BYOK-Verschlüsselungsmodells sind Unternehmen in der Lage, alle ihre Encryption-Keys über eine einzige Plattform zu verwalten. Es zentralisiert das Key-Management, indem es eine einheitliche Schnittstelle für die Erstellung, Rotation und Archivierung von Encryption-Keys bietet. Wenn sich die Daten in verschiedenen Clouds befinden (d.h. Multi-Cloud), können Sie die Verwaltung dieser Clouds auf einen Key-Manager konsolidieren.

Compliance

Wenn ein Unternehmen seine Daten und Encryption-Keys in der Cloud speichert, ist es nicht in der Lage, seine Schlüssel so zu verwalten, wie es das gerne hätte – diese Verantwortung fällt dem CSP zu. Viele Unternehmen in verschiedenen Branchen müssen sich an bestimmte Vorschriften halten, wenn es um die Verwaltung ihrer Encryption-Keys geht. Sie müssen Kontrollrichtlinien einrichten, wie z.B. Schlüsselrotation und Ablaufdatum. Wenn sich ihre Daten und die Verschlüsselung in der Cloud befinden, wird es schwieriger, die Verwaltung des Lebenszyklus der Schlüssel aufrechtzuerhalten. Sie müssen sich darauf verlassen, dass die CSPs die Richtlinien für das Key-Management einhalten.

StorMagic SvKMS und BYOK

SvKMS ist eine Lösung für das Encryption Key-Management, die sich an jede Umgebung anpassen lässt. Es bietet Unternehmen eine einzige Plattform für die Verwaltung aller ihrer Encryption-Keys – überall. Ob am Rande, im Rechenzentrum, in der Cloud oder in der Multi-Cloud, SvKMS bietet Key-Management-Funktionen auf Unternehmensniveau für jeden Verschlüsselungsworkflow.

Mit SvKMS können Unternehmen BYOK aktivieren und ihre Encryption-Keys von einer einzigen plattformunabhängigen Umgebung außerhalb der Cloud aus kontrollieren. Die BYOK-Funktion von SvKMS bietet Unternehmen ein umfassenderes Key-Lifecycle-Management, als sie es über ihren CSP erhalten würden, und ermöglicht es ihnen, spezifische Anwendungen einzusetzen, die nicht an die Architektur des CSP gebunden sind. Erfahren Sie auf der Funktionsseite mehr darüber, was SvKMS mit BYOK tun kann.

SvKMS lässt sich in verschiedene Cloud-basierte Plattformen und Anwendungen integrieren, darunter Microsoft Azure, AWS, Salesforce, OpenStack und Google Cloud. Besuchen Sie unsere Integrationsseite, um mehr über die verschiedenen Cloud-Plattformen zu erfahren, in die SvKMS integriert ist.