Was ist Key-Management?

Key-Management bezieht sich auf den Prozess der Erstellung, Verwendung, Speicherung, des Austauschs, der Archivierung, des Verwerfens und des Ersetzens kryptographischer Schlüssel in einem Verschlüsselungssystem. Sie dient dazu, die Schlüssel eines Unternehmens zu sichern und zu verhindern, dass Cyberkriminelle oder Unbefugte auf sensible Daten, die durch Verschlüsselung geschützt wurden, zugreifen und sie beschädigen können.

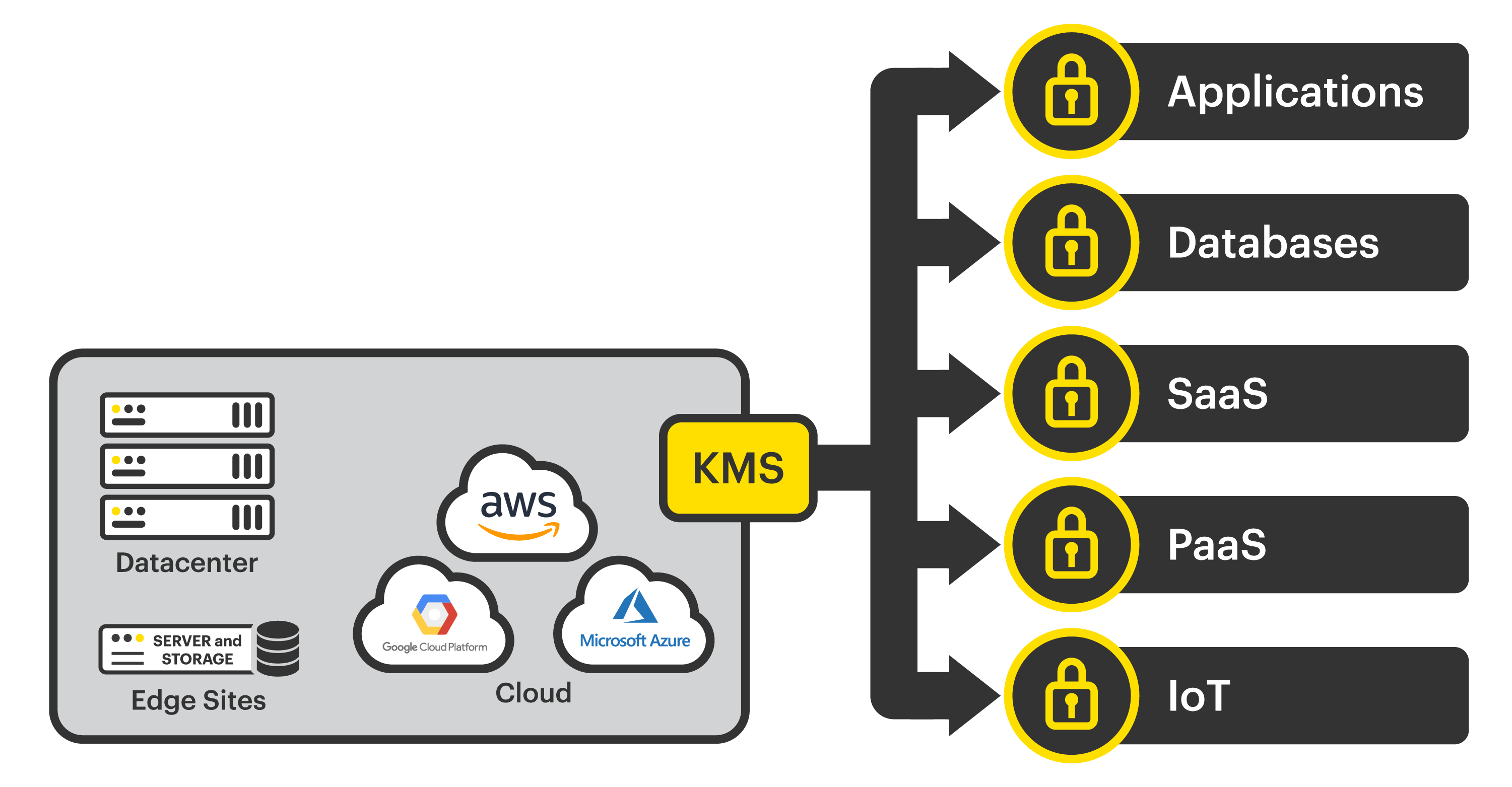

Unternehmen erstellen und speichern heute riesige Mengen an wertvollen Daten, und der Schutz dieser Daten hat höchste Priorität. Sicherheitsverletzungen, öffentlichkeitswirksame Datenverluste und gesetzliche Vorschriften haben dazu beigetragen, dass immer mehr Verschlüsselungen eingesetzt werden, so dass Hunderte bis Tausende von kryptografischen Schlüsseln verwaltet werden müssen. Key-Management-Systeme (KMS) sind unerlässlich, damit Unternehmen diese Schlüssel sicher und effizient verwalten und pflegen können.

Wie funktioniert das Key-Management?

Die Verschlüsselung hilft, Benutzerdaten zu schützen, indem sie Dateien durch einen komplexen Algorithmus verschlüsselt und unlesbar macht. Diese unlesbaren Daten werden als Chiffretext bezeichnet. Nur Mitglieder einer Organisation, die Zugang zu dem/den Encryption-Keys haben, können die Dateien in Klartext zurückübersetzen, um sie lesbar zu machen.

Es gibt zwei verschiedene Arten von kryptographischen Algorithmen – symmetrische und asymmetrische. Ein symmetrischer (privater Schlüssel) Algorithmus besteht aus einem einzigen Schlüssel, der nur an vertrauenswürdige Mitglieder einer Organisation verteilt wird, die Zugriff auf sensible Daten haben. Diese Mitglieder verwenden diesen Schlüssel, um Informationen zu verschlüsseln und zu entschlüsseln. Ein asymmetrischer Algorithmus (öffentlicher Schlüssel) besteht aus zwei verschiedenen Schlüsseln – einem privaten Schlüssel und einem öffentlichen Schlüssel. Der private Schlüssel wird geheim gehalten und ist nur für autorisierte Benutzer zugänglich, während der öffentliche Schlüssel frei verteilt werden kann. Während der öffentliche Schlüssel mit jedermann geteilt werden kann, um Klartext zu verschlüsseln, wird der private Schlüssel benötigt, um den Chiffriertext zu entschlüsseln.

Ein KMS ist für die Verwaltung von Encryption-Keys verantwortlich – es fasst sie an einem Ort zusammen und verhindert, dass sie verloren gehen, beschädigt werden oder Unbefugten zugänglich sind. Es verwaltet auch den Lebenszyklus des Key-Managements, indem es Encryption-Keys durch verschiedene Phasen (d.h. Erstellung, Rotation, Archivierung, Löschung) filtert.

Was sind die Vorteile des Key-Managements?

Data Protection

Das ultimative Ziel der Verschlüsselung und des Key-Managements ist es, Daten vor unbefugtem Zugriff und Verfälschung zu schützen. Ein effektives Key-Management sorgt dafür, dass sensible Informationen vertraulich behandelt werden und gibt Unternehmen die Gewissheit, dass ihre Daten stets geschützt sind. Es bietet Unternehmen die Möglichkeit, bei der Vergabe von Berechtigungen selektiv vorzugehen und bestimmten Personen und Identitäten (Anwendungen, Geräten usw.) den Zugriff auf ihre Schlüssel und Daten zu gestatten, anderen jedoch nicht. Dadurch wird verhindert, dass wertvolle Informationen in die falschen Hände geraten.

Einfaches Management

Mit dem Wachstum von Unternehmen wachsen auch deren Daten – und damit auch die Anzahl der Encryption-Keys, die sie verwalten müssen, um ihre Daten zu schützen. Ein geeignetes KMS vereinfacht komplexe Vorgänge, indem es die Verschlüsselungsressourcen an einem Ort konsolidiert und die Automatisierung und Optimierung von Verschlüsselungsprozessen ermöglicht. Es hilft auch, das Key-Management zu rationalisieren, indem es sicherstellt, dass die Schlüssel aktualisiert, gespeichert und rotiert werden, um die verschiedenen Sicherheitsrichtlinien zu erfüllen. Eine effektive Key-Management-Lösung ist einfach zu bedienen und kann von nahezu jedem IT-Experten eingesetzt werden, unabhängig von seinen Fähigkeiten und Erfahrungen.

Compliance

Einer der größten Faktoren, der Unternehmen dazu bewegt, Verschlüsselung in ihren IT-Umgebungen zu implementieren, ist die Einhaltung von Vorschriften. Die Compliance-Standards und -Vorschriften variieren je nach Branche und erfordern unterschiedliche Verfahren und Schutzniveaus. Wenn ein Unternehmen nicht über einen angemessenen Schutz verfügt, kann es zu erheblichen Geldstrafen kommen. Encryption Key-Management ist wie eine Versicherung: Es bietet den Schutz, den ein Unternehmen benötigt, um sicherzustellen, dass sensible Daten nicht gefährdet werden, und es bestätigt, dass die notwendigen Vorkehrungen zum Schutz der Daten getroffen wurden.

Jenseits der Datenverschlüsselung

Der Bedarf an einem Key-Management-System für Unternehmen

Key-Management und Edge Computing

Edge-Computing-Umgebungen lassen sich häufig durch einige gemeinsame Merkmale definieren: verteilte oder dezentrale Datenverarbeitung (z.B. Außenstellen/Filialen und IoT-Technologie), raue Bedingungen (z.B. Fertigungsanlagen, Bohrinseln, Windparks) und begrenzte Ressourcen (z.B. Platz, Energie, IT-Personal).

Angesichts dieser besonderen Umstände ist die Implementierung von Key-Management in Edge-Computing-Umgebungen aus verschiedenen Gründen sinnvoll.

Zum einen werden Edge-Computing-Daten oft in Umgebungen verarbeitet, die physisch nicht sicher sind, wie z.B. in einem Schrank eines Einzelhandelsgeschäfts oder in einem Hinterzimmer einer Produktionsanlage, wodurch Edge-Standorte anfälliger für Sicherheitsverletzungen sind. Eine Lösung für das Encryption Key-Management bietet eine zusätzliche Sicherheitsebene, um zu verhindern, dass Daten gestohlen oder kompromittiert werden.

Edge-Websites produzieren und verwalten außerdem oft große Mengen an personenbezogenen Daten, die sensibel sind und vertraulich behandelt werden müssen. Sie müssen strenge Vorschriften und Richtlinien befolgen, um diese Daten zu schützen, und sie müssen ein Encryption Key-Management implementieren, um die Vorschriften zu erfüllen.

Encryption Key-Management ist auch für Edge-Organisationen, die Daten von IoT-Sensoren und -Geräten verwalten, von enormer Bedeutung. Diese Unternehmen sammeln und verarbeiten Daten von Geräten in der Nähe und in der Ferne, Daten, die potenziell sehr sensibel sind und daher angemessene Schutzprotokolle benötigen, um sie sicher zu halten.

Möchten Sie mehr darüber erfahren, was eine „Edge“-Umgebung ausmacht? Lesen Sie unseren Leitfaden für Einsteiger zum Thema Edge Computing.

SvKMS und Key-Management

StorMagic SvKMS ist eine leistungsstarke Lösung für das Encryption Key-Management, die sich an jede Umgebung anpassen lässt. Es bietet ein flexibles, robustes und einfaches Key-Management auf einer einzigen Plattform zu erstaunlich niedrigen Kosten. Im Folgenden erfahren Sie mehr über die Vorteile der Implementierung von StorMagic SvKMS.