Was ist Cyber-Resilienz?

Mit der zunehmenden Abhängigkeit der Welt von Technologie, Internet und Cloud Computing steigt auch das Ausmaß der Internetkriminalität weltweit an. Folglich ist „Cybersicherheit„, ein Begriff, der den Schutz von Daten, Netzwerken und IT-Systemen vor Cyberangriffen beschreibt, zu einem heißen Thema in der Geschäftswelt geworden.

Cybersicherheit ist zwar unglaublich wichtig, aber die Unternehmen erkennen allmählich, dass sie bei ihren Datenschutzstrategien noch einen Schritt weiter gehen müssen. Der Begriff „Cyber-Resilienz“ wird immer häufiger verwendet, um die Fähigkeit einer Organisation zu beschreiben, ihren Betrieb aufrechtzuerhalten und die Integrität ihrer Daten zu bewahren, selbst im Falle einer Sicherheitsverletzung. Wenn „Cybersicherheit“ die Fähigkeit einer Organisation ist, sich gegen einen Cyberangriff oder eine Sicherheitsverletzung zu verteidigen, ist „Cyberresilienz“ die Fähigkeit einer Organisation, ihre Daten zu schützen, wenn es zu einer Sicherheitsverletzung kommt, und sich von der Verletzung zu erholen.

Wie funktioniert die Cyber-Resilienz?

Bei der Widerstandsfähigkeit gegenüber Cyberangriffen geht es darum, die richtigen Werkzeuge und Prozesse zu haben, um sich an einen Cyberangriff anzupassen und sich davon zu erholen. Wenn Ihre Cybersicherheitsmechanismen versagen, was ist dann Ihre nächste Verteidigungslinie?

Wenn beispielsweise ein Mitarbeiter Opfer eines Phishing-Betrugs wird und versehentlich seine Unternehmensdaten an einen Cyberkriminellen weitergibt, kann dieser dann auf die Daten des Unternehmens zugreifen und den täglichen Geschäftsbetrieb stören? Wenn ein Hacker die Cybersicherheitsbarriere umgeht und die Datenbank des Unternehmens mit Ransomware infiziert, werden die Mitarbeiter dann weiterarbeiten können? Ist das Unternehmen in der Lage, seine Dateien wiederherzustellen, wenn sie gestohlen werden?

In diesen Situationen kommt die Cyber-Resilienz ins Spiel. Es gibt verschiedene Tools und Strategien, die eingesetzt werden können, um sicherzustellen, dass ein Unternehmen einen Cyberangriff überleben kann. Zum Beispiel:

- Verschlüsselung: Eine Verschlüsselungslösung ist ein Beispiel für ein Werkzeug, das eine Organisation nutzen kann, um im Falle einer Sicherheitsverletzung oder eines Cyberangriffs geschützt zu sein. Bei der Verschlüsselung werden Daten in ein unlesbares Format umgewandelt, damit Unbefugte sie nicht lesen können. Sollte es einem Hacker gelingen, den äußeren Schutz des Unternehmens zu umgehen und auf die Daten zuzugreifen, könnte er sie nicht lesen, da sie verschlüsselt sind. Nur die Mitglieder der Organisation, die im Besitz der Encryption-Keys sind, können die Daten entschlüsseln und lesen.

- Datensicherungen: Selbst wenn eine Organisation über eine Cybersicherheitsstrategie verfügt, besteht immer noch die Möglichkeit, dass ein Hacker eindringen kann. In diesem Fall ist es wichtig, auch einen Plan für die Wiederherstellung der Daten zu haben, falls diese beschädigt oder gestohlen werden. Hier kommen Sicherungs- und Disaster-Recovery-Lösungen ins Spiel. Backups spielen eine entscheidende Rolle, wenn es darum geht, dass sich Unternehmen von einem Cyberangriff erholen und ihre ursprünglichen Daten wiederherstellen können. Wenn Sie eine Kopie Ihrer Daten in der Cloud, an einem anderen physischen Standort oder auf einem anderen Server speichern, ist es wahrscheinlicher, dass Sie diese Daten wiederherstellen können, wenn die Originalversion gefährdet ist.

Neben der Implementierung dieser spezifischen Tools (z. B. Verschlüsselung, Backups) müssen Unternehmen auch ein „Cyber Resilience Framework“ oder eine Reihe von Sicherheitsstandards entwickeln, an die sich das gesamte Unternehmen halten muss. Sie müssen die Stärken und Schwächen ihrer derzeitigen Datenschutzstrategie bewerten und herausfinden, welche zusätzlichen Maßnahmen sie ergreifen müssen, um einem Cyberangriff angemessen zu widerstehen oder sich davon zu erholen. Ein Unternehmen, das wirklich „widerstandsfähig“ ist, verfügt über diese beiden Komponenten.

Was sind die Vorteile der Cyber-Resilienz?

Nachfolgend finden Sie einige der Vorteile, die sich ergeben, wenn Sie Ihre Datenschutz- und Sicherheitsstrategie um den Aspekt der Cyber-Resilienz ergänzen:

Datenschutz

![]() Einer der wertvollsten Vorteile, die die Umsetzung einer Strategie für die Widerstandsfähigkeit gegen Cyberangriffe mit sich bringt, ist die zusätzliche Sicherheit und der Schutz von Daten. Datenschutzverletzungen und Cyberangriffe nehmen zu, und Cybersicherheitslösungen sind zwar hilfreich, um Daten zu schützen, aber sie sind keineswegs undurchdringlich. Sollte es einem Cyberkriminellen gelingen, Ihre Cyber-Sicherheitsebene zu überwinden, wird er durch zusätzliche Schutzmaßnahmen daran gehindert. Wenn es ihnen gelingt, auch diese zu überwinden, können Sie Ihre beschädigten oder gestohlenen Daten wiederherstellen. Zusätzliche Sicherheitsvorkehrungen geben Ihrem Unternehmen zusätzliche Sicherheit und Gewissheit.

Einer der wertvollsten Vorteile, die die Umsetzung einer Strategie für die Widerstandsfähigkeit gegen Cyberangriffe mit sich bringt, ist die zusätzliche Sicherheit und der Schutz von Daten. Datenschutzverletzungen und Cyberangriffe nehmen zu, und Cybersicherheitslösungen sind zwar hilfreich, um Daten zu schützen, aber sie sind keineswegs undurchdringlich. Sollte es einem Cyberkriminellen gelingen, Ihre Cyber-Sicherheitsebene zu überwinden, wird er durch zusätzliche Schutzmaßnahmen daran gehindert. Wenn es ihnen gelingt, auch diese zu überwinden, können Sie Ihre beschädigten oder gestohlenen Daten wiederherstellen. Zusätzliche Sicherheitsvorkehrungen geben Ihrem Unternehmen zusätzliche Sicherheit und Gewissheit.

Schadenverhütung

Eine schwerwiegende Datenschutzverletzung kann sich auf verschiedene Weise negativ auf ein Unternehmen auswirken. Am wichtigsten sind die finanziellen Auswirkungen: Laut einem Bericht von IBM und dem Ponemon Institute belaufen sich die durchschnittlichen Kosten einer Datenschutzverletzung im Jahr 2023 auf 4,45 Millionen US-Dollar. Datenschutzverletzungen sind nicht nur unglaublich teuer, sondern können auch den Ruf eines Unternehmens zerstören und die Produktivität der Mitarbeiter erheblich beeinträchtigen, so dass es für Unternehmen schwierig ist, wieder auf die Beine zu kommen. Durch die Umsetzung einer Strategie für die Widerstandsfähigkeit gegenüber Cyberangriffen wird Ihr Unternehmen seine allgemeine Sicherheit verbessern und eher in der Lage sein, eine Sicherheitsverletzung zu verhindern bzw. im Falle einer Verletzung schnell wiederherzustellen.

Eine schwerwiegende Datenschutzverletzung kann sich auf verschiedene Weise negativ auf ein Unternehmen auswirken. Am wichtigsten sind die finanziellen Auswirkungen: Laut einem Bericht von IBM und dem Ponemon Institute belaufen sich die durchschnittlichen Kosten einer Datenschutzverletzung im Jahr 2023 auf 4,45 Millionen US-Dollar. Datenschutzverletzungen sind nicht nur unglaublich teuer, sondern können auch den Ruf eines Unternehmens zerstören und die Produktivität der Mitarbeiter erheblich beeinträchtigen, so dass es für Unternehmen schwierig ist, wieder auf die Beine zu kommen. Durch die Umsetzung einer Strategie für die Widerstandsfähigkeit gegenüber Cyberangriffen wird Ihr Unternehmen seine allgemeine Sicherheit verbessern und eher in der Lage sein, eine Sicherheitsverletzung zu verhindern bzw. im Falle einer Verletzung schnell wiederherzustellen.

Einhaltung von Vorschriften und Gesetzen

![]() Heutzutage gibt es branchen- und länderübergreifend wichtige Vorschriften, die die Sicherheit der persönlichen und oft sensiblen Daten der Kunden gewährleisten sollen. Beispiele sind: Gesundheitswesen (HIPAA), Finanzdienstleistungen (PCI-DSS und GLBA) und IoT (NERC und FERC). Die Nichteinhaltung dieser Vorschriften kann eine Reihe von Strafen nach sich ziehen, darunter Geldbußen, erhöhte Gebühren und den Entzug des Rechts, mit Kunden in bestimmten Branchen zu verkehren. Oftmals sind in diesen speziellen Bereichen Maßnahmen zur Verbesserung der Cyber-Resilienz erforderlich, um Compliance-Anforderungen zu erfüllen und den Schutz vertraulicher Kundendaten zu gewährleisten.

Heutzutage gibt es branchen- und länderübergreifend wichtige Vorschriften, die die Sicherheit der persönlichen und oft sensiblen Daten der Kunden gewährleisten sollen. Beispiele sind: Gesundheitswesen (HIPAA), Finanzdienstleistungen (PCI-DSS und GLBA) und IoT (NERC und FERC). Die Nichteinhaltung dieser Vorschriften kann eine Reihe von Strafen nach sich ziehen, darunter Geldbußen, erhöhte Gebühren und den Entzug des Rechts, mit Kunden in bestimmten Branchen zu verkehren. Oftmals sind in diesen speziellen Bereichen Maßnahmen zur Verbesserung der Cyber-Resilienz erforderlich, um Compliance-Anforderungen zu erfüllen und den Schutz vertraulicher Kundendaten zu gewährleisten.

Cyber-Resilienz ist ein dynamischer und anpassungsfähiger Prozess, der mehrere Schichten von Verteidigungs- und Wiederherstellungsmechanismen umfasst. Sie erkennt an, dass Cybervorfälle nicht eine Frage des „ob“, sondern des „wann“ sind, und versucht, die Auswirkungen solcher Vorfälle zu minimieren und gleichzeitig die Funktionsfähigkeit der Organisation zu erhalten.

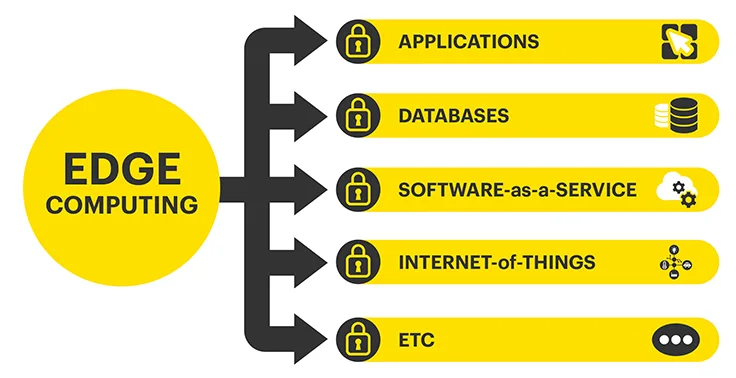

Cyber Resilience Framework und Edge Computing

Edge-Computing-Organisationen stehen vor einigen besonderen Herausforderungen, wenn es um die Datensicherheit geht. Eine Einzelhandelskette kann beispielsweise Hunderte von verschiedenen Filialen haben, die jeweils Terabytes an sensiblen Daten speichern, und verfügt möglicherweise nicht über das Budget, um an jedem einzelnen Standort Datensicherheitstechnologie einzusetzen. Ein abgelegenes Büro oder eine Produktionsstätte ist möglicherweise nicht physisch gesichert, so dass die Gefahr besteht, dass die IT-Ausrüstung manipuliert oder gestohlen wird. Unternehmen mit Hunderten bis Tausenden von IoT-Geräten sind verwundbar, da sie oft die persönlichen Daten der Nutzer verwalten und speichern und nicht über einen integrierten Datenschutz verfügen.

Edge-Computing-Umgebungen sind generell anfälliger für Sicherheitsverletzungen. Diese Art von Unternehmen ist in der Regel physisch nicht sicher, speichert sensible Daten, auf die es Cyberkriminelle abgesehen haben, und hat oft viele Standorte zu verwalten und zu sichern, was teuer und komplex sein kann.

Aus diesen Gründen können Edge-Computing-Standorte von der Umsetzung von Strategien zur Cyber-Resilienz profitieren. Sollten ihre Cybersicherheits-Tools einmal ausfallen, können sie sich darauf verlassen, dass ihre sensiblen Daten dank der zusätzlichen Schutzschichten immer noch sicher sind.

StorMagic bietet Lösungen an, die speziell auf den Edge-Bereich zugeschnitten sind und die es Unternehmen ermöglichen, angesichts von Cyber-Bedrohungen sicher und widerstandsfähig zu bleiben. Erfahren Sie in den folgenden Abschnitten mehr über unsere Produkte SvSAN und SvKMS und darüber, wie sie Cyber-Resilienz ermöglichen.

StorMagic SvSAN und Cyber-Resilienz

Wie bereits erwähnt, ist die Verschlüsselung ein hervorragendes Mittel, um Daten sicher und geschützt zu halten, selbst im Falle eines Eindringens. Zwar kann ein Cyberkrimineller die Cyber-Sicherheitsebene eines Unternehmens überwinden, aber die Verschlüsselung verhindert, dass er die Daten auf der anderen Seite lesen kann. Nur wer im Besitz der Verschlüsselungscodes ist, kann die Daten vom Chiffretext in den Klartext übersetzen.

SvSAN, die virtuelle SAN-Lösung von StorMagic, verfügt über eine Datenverschlüsselungsfunktion, die als Zusatz zu seiner Basislizenz erhältlich ist. Diese Funktion bietet die kostengünstigste Verschlüsselung auf dem Markt für die Speicherung von Daten in Edge-Computing-Umgebungen. Der 100%ige Softwareansatz macht eine Verschlüsselung auf Betriebssystem- oder Hypervisor-Ebene überflüssig und erfordert keine spezielle Hardware (selbstverschlüsselnde Laufwerke). Unternehmen erhalten eine einfache und kostengünstige Möglichkeit zum Schutz sensibler Daten am Netzwerkrand, wo sich die Server normalerweise nicht in sicheren Rechenzentren befinden.

Die Datenverschlüsselungsfunktion von SvSAN wurde entwickelt, um eine hochsichere, FIPS 140-2-konforme Verschlüsselung und die Flexibilität zu bieten, mit jedem KMIP-konformen Key-Management zu arbeiten, einschließlich StorMagic SvKMS. Besuchen Sie unsere SvSAN Data Encryption Seite, um mehr zu erfahren.

StorMagic SvKMS und Cyber-Resilienz

Eine Lösung für das Encryption Key Management ist ein weiteres Instrument, das in die Cyber-Resilience-Strategie einer Organisation integriert werden sollte. Key-Management-Systeme (KMS) sichern die Encryption-Keys einer Organisation, um zu verhindern, dass Unbefugte auf sensible Daten, die durch Verschlüsselung geschützt wurden, zugreifen und sie beschädigen.

StorMagic SvKMS ermöglicht ein sicheres und effektives Encryption Key Management in jedem Verschlüsselungsworkflow. Es handelt sich um eine leistungsstarke Key-Management-Lösung, die es Unternehmen ermöglicht, Schlüssel an jedem beliebigen Ort zu speichern – sei es am Netzwerkrand, im Rechenzentrum oder in der Cloud. Es passt sich an jede Umgebung an und lässt sich in diese integrieren, um ein flexibles, robustes und einfaches Key-Management zu bieten – und das alles auf einer einzigen Plattform und zu erstaunlich niedrigen Kosten.

SvKMS macht Hardware-Sicherheitsmodule (HSMs) überflüssig und verwendet eine REST-API für die einfache Integration in jeden Arbeitsablauf mit benutzerdefinierten Schlüsselimporten, die einen einfachen Übergang von älteren Lösungen ermöglichen. Sie ist FIPS 140-2-zertifiziert, ermöglicht eine erweiterte Identifizierung und Zugriffsverwaltung über SAML 2.0 und kann als Einzel- oder Mehrplatzlösung konfiguriert werden.

SvKMS ist ein separat lizenziertes Produkt zu SvSAN. Kunden haben die Möglichkeit, SvKMS mit SvSAN-basierter Verschlüsselung zu nutzen, können aber auch den Key-Manager mit jeder unterstützten Verschlüsselungsanwendung ihrer Wahl verwenden. SvKMS ist KMIP-kompatibel, was die Kompatibilität mit einer Vielzahl von Lösungen verschiedener Anbieter ermöglicht, darunter Commvault, Nutanix und MongoDB. Die Unterstützung von SvKMS erstreckt sich auch auf eine Reihe von Cloud-Anwendungen wie Google Cloud, Microsoft Azure und Salesforce. Erfahren Sie hier mehr über unsere verschiedenen Sicherheitstechnologie-Integrationen.